DORA: Wie stärkt der Finanzsektor seine Krisenfestigkeit?

Veröffentlicht am 14. Mai 2024

- Banken

- Compliance, Risiko & Resilienz

Erkenntnisse aus den jüngsten Veröffentlichungen der Regulierungsbehörden

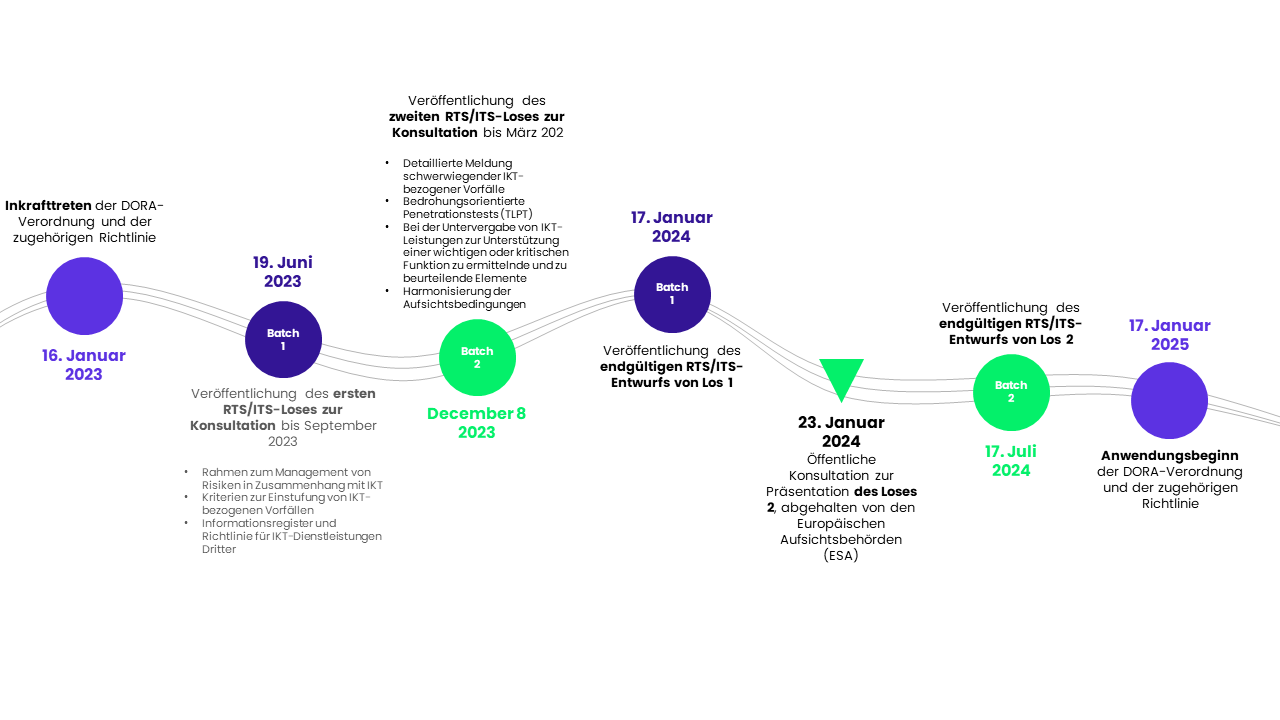

Die im Januar 2023 veröffentlichte europäische DORA-Verordnung (Digital Operational Resilience Act) gilt ab dem 17. Januar 2025. Ihr Ziel ist es, die digitale Betriebsresilienz der Akteure im Finanzsektor zu stärken. Dazu gehört es digitale Störfälle frühzeitig zu erkennen, zu verhindern, darauf zu reagieren, sich davon zu erholen und gleichzeitig die Kontinuität der wichtigsten Geschäftsabläufe zu gewährleisten.

Um den Akteuren eine Orientierungshilfe zu geben und die Anforderungen zu präzisieren, haben die Europäischen Aufsichtsbehörden (ESAs) ein Regelwerk aus 14 Technischen Durchführungsstandards (ITS=Implementing Technical Standard) und Technischen Regulierungsstandards (RTS=Regulatory Technical Standard) erarbeitet, die in zwei Paketen veröffentlicht wurden. Die finale Version des ersten Pakets wurde im Januar 2024 veröffentlicht. Das zweite Paket, das sich mit zentralen Kapiteln der Vorschriften wie z. B. Prüfungen befasst, wurde am 8. Dezember 2023 veröffentlicht. Es wurde zur öffentlichen Konsultation gestellt, mit den Akteuren des Finanzsektors diskutiert und wird dann im Juli 2024 von der Europäischen Kommission verabschiedet.

Im Folgenden werden die wichtigsten Themen und die Erkenntnisse, die aus diesem zweiten Paket gezogen werden können, analysiert. Dabei konzentrieren wir uns auf drei zentrale Herausforderungen:

Knapp ein Jahr vor Inkrafttreten von DORA müssen die Finanzinstitute den Entwurf von Paket 2 bereits berücksichtigen, um ihre Maßnahmen zur Einhaltung der Vorschriften zu präzisieren.

Die Klarstellungen in der endgültigen Fassung von Paket 1 der RTS/ITS haben zu mehr Flexibilität und Verhältnismäßigkeit bei den Anforderungen geführt (einschließlich der Möglichkeit, nicht zwingend Verschlüsselungslösungen verwenden zu müssen, um die Vertraulichkeit, Integrität und Verfügbarkeit der Daten zu gewährleisten). Auch in der Endfassung von Paket 2 der RTS/ITS sind Änderungen/Klarstellungen zu erwarten.

Bedrohungsorientierte Penetrationstests (TLPT – Threat-Led Penetration Testing)

Ein ehrgeiziger Rahmen, um die Widerstandsfähigkeit kritischer IT-Systeme gegen Cyberangriffe zu testen.

Wer ist betroffen? Der Großteil der Finanzinstitute.

Systematisch betroffen: Zentrale Vertragsparteien, Zentralverwahrer und Kreditinstitute, die als global systemrelevant anerkannt sind; Finanzunternehmen, die in den letzten zwei Geschäftsjahren einen bestimmten Schwellenwert überschritten haben:

- 120 Milliarden Euro an Zahlungsvorgängen für Zahlungsinstitute

- 120 Milliarden Euro an Zahlungsvorgängen oder 40 Milliarden Euro an E-Geld im Umlauf für E-Geld-Institute

- 500 Millionen Euro an Bruttoprämien für Versicherungs- und Rückversicherungsinstitute

Der größte Marktanteil auf nationaler Ebene oder 5 % auf europäischer Ebene für Handelsplattformen.

Die Regulierungsbehörde wird das Risikoprofil des Unternehmens, die Komplexität der IKT-Architektur und den Grad der Abhängigkeit wichtiger oder kritischer Funktionen von IKT-Systemen berücksichtigen. Die oben genannten Einrichtungen können von der Durchführung von TLPTs befreit werden, wenn eine Beurteilung bestimmter Kriterien ergibt, dass dies im Hinblick auf Faktoren wie finanzielle Stabilität und IKT-Risiken nicht notwendig ist. Umgekehrt können die für die TLPs zuständigen Behörden beschließen, Unternehmen einzubeziehen, die nicht den genannten Kriterien entsprechen.

Die Häufigkeit der Durchführung von Tests und die beteiligten Akteure sind bereits festgelegt:

- Gemäß Artikel 26 müssen Finanzinstitute mindestens alle drei Jahre einen TLPT durchführen, der alle IT-Systeme umfasst, die kritische oder wichtige Funktionen unterstützen.

- Artikel 27 besagt, dass die Prüfer über die erforderlichen technischen und organisatorischen Fähigkeiten verfügen und das nötige Fachwissen nachweisen müssen. Der Einsatz interner Prüfer muss von der zuständigen Behörde genehmigt werden, und der Threat Intelligence Provider muss außerhalb des Finanzinstituts angesiedelt sein.

Es bleibt jedoch unklar, ob jedes Finanzinstitut verpflichtet sein wird, bei jedem Test alle seine kritischen oder wichtigen Funktionen zu testen.

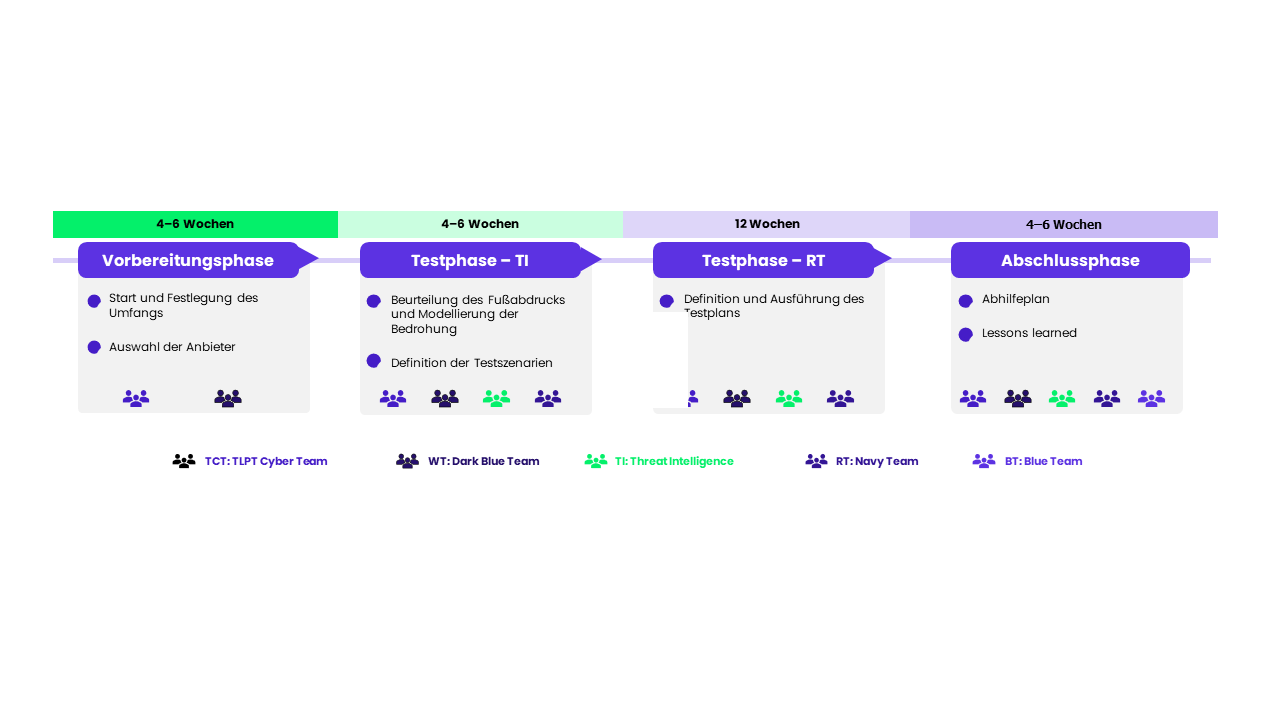

Wie werden die TLPTs ablaufen?

Vier „farbige“ Phasen mit den Teams White, Blue, Purple und Red:

Die Regulierungsbehörden (ACPR, Banque de France usw.), die im TLPT Cyber Team („TCT“) zusammengefasst sind, überprüfen den vom Finanzinstitut vorgeschlagenen TLPT-Umfang. Das Institut benennt die Personen, die die ordnungsgemäße Durchführung des Tests überwachen und leiten werden.

Anmerkung: Das TCT muss die Auswahl der Dienstleister bestätigen, die für die Durchführung der Penetrationstests und der Bedrohungsanalyse ausgewählt wurden. Bei Ablehnung der ausgewählten Anbieter kann der TLPT am Ende keine Genehmigung erhalten.

Das Threat Intelligence Team analysiert Bedrohungen und entwirft Angriffsszenarien, die an das Red Team weitergeleitet werden. Diese Phase dauert 4 bis 6 Wochen, abhängig vom Umfang, der vom White Team und dem TCT validiert wird.

Mindestens 12 Wochen lang führt das Red Team Penetrationtests an den produktiven IT-Systemen durch, ohne interne Unterstützung und ohne das interne Sicherheitsteam (Blue Team) zu benachrichtigen. Ziel ist es, die vom Threat Intelligence Team gestellten Aufgaben zu erfüllen, ohne entdeckt zu werden. Die Entdeckung des Red Teams beendet die Übung nicht. Sie muss dem Red Team gemeldet werden, welches dann das Angriffsszenario ändern wird. Im Falle eines Scheiterns kann das Red Team vordefinierte Vorteile vom Threat Intelligence Team nutzen, um den Realismus der Übung zu gewährleisten und das gesamte Spektrum der Teams der Finanzinstitution zu schulen.

Nach Abschluss der Tests legt das Red Team dem White Team und dem TCT seinen Gesamtbericht vor. Wiederholungen sind vorgeschrieben, um zu überprüfen, ob bestimmte Szenarien während der Testphase verhindert oder nicht verhindert, erkannt oder nicht erkannt wurden. Sie können verschiedene Formen annehmen: Notfallübung, Purple Team, Blind Replay … Am Ende dieser Phase stellt das TCT die Bescheinigung über den Abschluss des TLPT aus.

Es werden nähere Angaben zur Frist für die Durchführung des ersten TLPT, zur Zusammensetzung der Purple Teams und zur Auswahl der Entscheidungsinstanz bei konzernweiten TLPTs erwartet.

Wer trägt die Verantwortung für die Tests? In jedem Fall ist das Finanzinstitut für die Durchführung des TLPT voll verantwortlich

Der RTS stellt Einschränkungen beim Einsatz von internen Prüfern auf:

- Definition einer Richtlinie für das Management von internen Testern

- Festlegung von Maßnahmen, die sicherstellen, dass der Einsatz interner Prüfer keine negativen Auswirkungen hat

- Festlegung von Maßnahmen, die sicherstellen, dass die internen Prüfer über die notwendigen Ressourcen und Fähigkeiten verfügen, um die TLPTs durchzuführen

DORA baut weitgehend auf dem Referenz-Framework TIBER auf

Das 2018 von der Europäischen Zentralbank veröffentlichte europäische Framework TIBER-EU (Threat Intelligence-based Ethical Red Teaming) zielt darauf ab, die Widerstandsfähigkeit von Finanzunternehmen gegen Cyberangriffe zu verbessern. TIBER-EU, das zur Berücksichtigung nationaler Besonderheiten in TIBER-FR (Januar 2024) überführt wurde, bietet einen Handlungsrahmen für die Durchführung von Simulationen von Cyberangriffen auf die kritischen Funktionen der betroffenen Einrichtungen.

- Die Dauer einer TIBER-FR-Vereinbarung liegt zwischen 6 und 9 Monaten (Dreijahreszyklus). Alle in der folgenden Abbildung angegebenen Zeiträume sind Durchschnittswerte und dienen der Orientierung.

- Es werden die gleichen Teams eingesetzt, nur bei drei Teams ändern sich die Bezeichnungen: Das Control Team wird als White Team bezeichnet, das TPLPT Cyber Team entspricht dem TIBER Cyber Team und die Prüfer werden als Red Team bezeichnet.

- Trotz starker Ähnlichkeiten zwischen RTS TLPT und TIBER-FR gibt es dennoch zwei Unterschiede: In DORA gehört neben dem Red Team auch ein Purple Team dazu, und es ist erlaubt, bei der Zusammenstellung des Red Teams auf interne Prüfer zurückzugreifen.

Es werden noch einige Details benötigt, wie der Umfang der Tests (kritische Funktionen, wichtige Funktionen usw.), die Frist für die Durchführung des ersten Tests und einen genaueren Überblick über die Aktivitäten, die das Purple Team übernimmt. Trotz dieser

Unklarheiten sind die Anforderungen und die Gesamtarchitektur dieser Tests ausreichend detailliert, um die

Strukturierung des Testverfahrens ab 2024 vorausschauend planen zu können. Die Vorbereitung eines TLPT-Tests ist eine aufwendige Arbeit – es ist an der Zeit, damit zu beginnen!

TPRM (Third Parties Risk Management)

Besonderes Augenmerk auf Risiken im Zusammenhang mit Drittanbietern.

Da Finanzunternehmen zunehmend mit Drittanbietern interagieren, wird das Management von Risiken im Zusammenhang mit Drittanbietern (oder TPRM) zu einem wesentlichen Bestandteil der Unternehmensverantwortung. Der Einsatz von IKT ist für die Erbringung von Finanzdienstleistungen mittlerweile von zentraler Bedeutung. Die Bereitstellung von IKT-Dienstleistungen ist jedoch häufig von einer komplexen Zuliefererkette abhängig, in der Drittanbieter eine oder mehrere Zulieferervereinbarungen mit anderen Anbietern abschließen können. Dies führt zu einer Abhängigkeit der Finanzinstitute von den IKT-Auftragnehmern.

Deshalb verlangt DORA von den Finanzinstituten, dass sie alle Unterauftragnehmer, die IKT-Dienstleistungen erbringen, und insbesondere Drittanbieter, die kritische oder wichtige Funktionen unterstützen, sorgfältig prüfen und überwachen. Um die Resilienz beim Ausfall eines kritischen Drittanbieters zu stärken, verlangt DORA von den Finanzinstituten, Ausstiegsstrategien zu formulieren und diese dann zu testen. Ziel dieser Strategien ist es sicherzustellen, dass Finanzinstitute in der Lage sind, ihre kritischen Funktionen aufrechtzuerhalten, wenn die Zusammenarbeit mit einem Drittanbieter, der diese Funktionen bedient, unterbrochen wird.

Vertragsanpassung so früh wie möglich berücksichtigen

Die EBA-Leitlinien zu Auslagerungen hatten bereits eine Überprüfung der Third-Party-Verträge vorgeschrieben. Mit DORA werden diese Verpflichtungen für alle Drittanbieter, die eine IKT-Dienstleistung erbringen, übernommen und ergänzt. Gemäß Artikel 30 müssen Verträge eine klare und vollständige Beschreibung aller IKT-Funktionen und -Dienste enthalten, die vom Anbieter zu erbringen sind. Darüber hinaus könnten andere regulatorische Anforderungen in den Klauseln aufgenommen werden, um die Einhaltung zu erleichtern (Sicherheitsanforderungen, Tests, Kontrollen und Prüfbarkeit …).

Due-Diligence-Verfahren gewährleisten die Fähigkeit zur Auswahl und Bewertung der operativen und finanziellen Eignung von Drittanbietern.

- Der Drittanbieter von IKT-Diensten verfügt über angemessene Kapazitäten, Fachkenntnisse, finanzielle, personelle und technische Ressourcen, wendet angemessene Informationssicherheitsstandards an und verfügt über eine angemessene Organisationsstruktur, einschließlich Risikomanagement und interner Kontrolle, Berichterstattung über Vorfälle und Reaktionen, um seine Unterauftragnehmer zu überprüfen.

- Die Auswirkungen beim Ausfall eines Unterauftragnehmers auf die Bereitstellung von IKT-Diensten, die kritische oder wichtige Funktionen unterstützen, müssen überwacht werden.

Konzerninterne Unterauftragnehmer gelten nach DORA als Dienstleister und sind daher in die vertragliche Anpassung einzubeziehen.

Verstärkte Kontrollen vor der Entscheidung über die Vergabe kritischer Tätigkeiten an Unterauftragnehmer

Die Finanzinstitute müssen eine Risikobewertung vornehmen, um alle Auslagerungsentscheidungen objektiv zu bewerten. Zu den von den ESAs festgelegten Risikoelementen gehören:

- Der Standort des IKT-Auftragnehmers oder seiner Muttergesellschaft

- Die Anzahl der IKT-Auftragnehmer

- Die Art der Daten, die an IKT-Auftragnehmer weitergegeben werden

- Der Ort, an dem die Daten verarbeitet und gespeichert werden

- Die potenziellen Auswirkungen von Störungen auf die Kontinuität und Verfügbarkeit von IKT-Diensten, die kritische oder wichtige Funktionen unterstützen und vom Drittanbieter der IKT-Dienste bereitgestellt werden

- Die Einschätzung, wie schwierig es ist, die ausgelagerte Dienstleistung wieder in das Unternehmen zu integrieren

- Das Konzentrationsrisiko

Das Finanzorgan beurteilt beim Auftragnehmer:

- Seine geschäftliche Reputation

- Seine Ressourcen (einschließlich seines Fachwissens und seiner finanziellen, personellen und technischen Ressourcen)

- Sicherheit von Informationen

- Seine Organisationsstruktur (einschließlich des Risikomanagements und der internen Kontrollen, die der Auftragnehmer eingeführt haben muss).

Ein klarer Rahmen von Anforderungen für die Genehmigung der Vergabe von Unteraufträgen an Dritte

Um die mit der Vergabe von Unteraufträgen verbundenen Risiken während der gesamten Vertragslaufzeit zu mindern, sollten in den Verträgen die Bedingungen festgelegt werden, unter denen der Auftragnehmer Unteraufträge vergeben kann. Das Finanzinstitut sollte das Recht haben, die Vereinbarung mit dem externen IKT-Dienstleister in den beiden folgenden Fällen zu kündigen:

- Wenn der Drittanbieter von IKT-Dienstleistungen trotz des Einspruchs des Finanzinstituts oder ohne Genehmigung innerhalb der Kündigungsfrist wesentliche Änderungen an den Auslagerungsvereinbarungen umsetzt.

- Wenn der Drittanbieter von IKT-Diensten einen IKT-Dienst auslagert, der eine kritische oder wichtige Funktion unterstützt, deren Auslagerung nicht ausdrücklich durch die vertragliche Vereinbarung erlaubt ist.

Die vollständige Einhaltung der Anforderungen an Drittanbieter, einschließlich der Anforderungen an die Vergabe von Unteraufträgen, ab Januar 2025 scheint kaum erreichbar zu sein. Die Komplexität bei der Umsetzung dieser Anforderungen hängt vor allem davon ab, ob die Finanzinstitute in der Lage sind, die gesamte Kette der Unterauftragnehmer zu identifizieren und die damit verbundenen Risiken zu verwalten.

Um die Einhaltung der Vorschriften zu beschleunigen, empfehlen wir den Finanzinstituten, bereits heute mit folgenden Maßnahmen zu beginnen: Identifizierung

all ihrer ICT-TPs (einschließlich der internen), Analyse der Diskrepanz zwischen den aktuellen Vertragsklauseln und den Anforderungen,

frühzeitiges Verfassen von Standardvertragsklauseln oder die Festlegung einer Strategie zur Einhaltung von Vertragsbestand und -ströme unter Berücksichtigung des Datums der Veröffentlichung der RTS im Juli 2024.

Berichterstattung und Meldung schwerwiegender Vorfälle

Finanzinstitute müssen alle IKT-Vorfälle und wesentlichen Cyberbedrohungen erfassen. Sie überwachen, bearbeiten und bewerten IKT-Vorfälle, um sicherzustellen, dass die eigentlichen Ursachen ermittelt, dokumentiert und bearbeitet werden, damit sich solche Vorfälle nicht wiederholen.

Bei einem schwerwiegenden IKT-Vorfall, der sich auf die finanziellen Interessen der Kunden auswirkt, informieren die Finanzinstitute ihre Kunden unverzüglich, sobald sie davon Kenntnis erlangen. Dabei werden die Kunden auch über die Maßnahmen informiert, die ergriffen wurden, um die negativen Auswirkungen des Vorfalls zu begrenzen. Im Falle einer erheblichen Cyberbedrohung informieren die Finanzinstitute ihre potenziell betroffenen Kunden über alle entsprechenden Schutzmaßnahmen, die diese in Erwägung ziehen können.

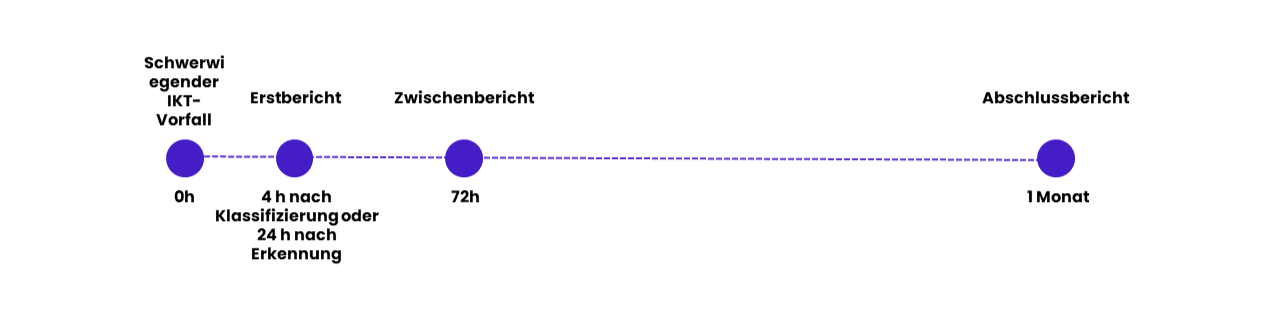

Kapitel 3, das sich auf Vorfälle bezieht, wurde kürzlich durch einen RTS und einen ITS ergänzt, um die Vorlagen (ITS), Fristen und Modalitäten (RTS) für die Berichterstattung über wichtige IKT-Vorfälle und die freiwillige Meldung bedeutender Cyberbedrohungen zu präzisieren.

An die NIS 2-Cyber-Richtlinie angepasste Meldefristen für Vorfälle

Diese RTS/ITS ergänzen den Artikel 19 (4) von DORA, der von Finanzinstituten verlangt, drei Meldungen über Vorfälle einzureichen: eine Erstmeldung, einen Zwischenbericht und einen Abschlussbericht. Die Meldefristen für schwerwiegende Vorfälle werden an die NIS2-Richtlinie (Richtlinie über die Sicherheit von Netzwerken und Informationssystemen) angepasst:

Genaue Informationen über die Art und Umfang des Vorfalls, die der Regulierungsbehörde zu melden sind.

Die Finanzinstitute sind verpflichtet, ihre Berichterstattung im Zuge der Bewältigung des Vorfalls zu präzisieren.

Datum und Uhrzeit der Entdeckung des Vorfalls, Beschreibung und Quelle des Vorfalls, Klassifizierungskriterien, involvierte Mitgliedstaaten, Auswirkungen auf andere Einrichtungen, Wiederauftreten und Aktivierung des Plans zur Aufrechterhaltung der Geschäftstätigkeit.

Referenzcode und Art des Vorfalls, Ereignisdatum und -zeit, Einzelheiten der Wiederherstellung, Klassifizierungskriterien, betroffene Bereiche und Prozesse, Einzelheiten der Infrastruktur, Kommunikationsmaßnahmen, Meldung an andere Behörden und ergriffene Maßnahmen.

Hauptursache, Rechtskonformität, Verletzung vertraglicher Vereinbarungen, Datum und Uhrzeit der Behebung, Behebungsmaßnahmen, Neueinstufung, Informationen für die Abwicklungsbehörden sowie Einzelheiten zu Kosten und Verlusten.

Parallel zu dieser Eskalation von Vorfällen sieht das Gesetz die Meldung schwerwiegender Cyberbedrohungen vor: Datum und Uhrzeit der Entdeckung der Bedrohung, Beschreibung der Bedrohung, potenzielle Auswirkungen, Kriterien für die Klassifizierung, Status der Bedrohung, ergriffene Maßnahmen.

Die Regulierungsbehörde stellt Meldevorlagen zur Verfügung, um die Meldungen zu vereinheitlichen

Die Vorlagen umfassen 101 Punkte mit erforderlichen Hauptfeldern (46) und Bedingungsfeldern, je nach Art des Vorfalls.

| Bericht | Erforderliche Daten | Konditionale Daten |

|---|---|---|

|

Allgemeine Informationen |

11 |

7 |

|

Erstbericht |

9 |

7 |

|

Zwischenbericht |

14 |

28 |

|

Abschlussbericht |

12 |

13 |

|

Summe |

46 |

55 |

DORA führt keine neuen Anforderungen für die Qualifizierung und Meldung von schwerwiegenden Vorfällen ein. Der Finanzsektor ist bereits in der Lage, wichtige Informationen in Krisensituationen zu melden, wie z. B. Datenpannen oder das Durchsickern personenbezogener Daten (siehe Datenschutz-Grundverordnung).

Verfasst von

-

Etienne Bouet

Senior Manager – Frankreich, Paris

Wavestone

LinkedIn

Vielen Dank an Céline TERRIEN, Cassandre HENAULT, Constance RAGEOT, Estelle BONNET, Pierre LE PIRONNEC, Lucas FAUCHER, Antoine STOEV, Esther REISS, et Tatiana QUINTERO DEDIOGO für ihre Beiträge.