Comment réduire l’impact environnemental de la cybersécurité ?

Publié le 13 mai 2024

- Cybersécurité

Confrontés à l’urgence climatique, les acteurs du numérique questionnent leurs pratiques pour réduire leur empreinte environnementale. Les équipes cybersécurité font face à un double défi : renforcer la sécurité des systèmes d’information, tout en adoptant des pratiques plus durables.

Wavestone et le Campus Cyber ont cherché à répondre à cette question dans le cadre du groupe de travail « Cyber4Tomorrow ». Ensemble, nous avons développé une première méthodologie pour calculer les émissions de gaz à effet de serre (GES) liées à la cybersécurité, identifier les mesures les plus émettrices, et proposer des stratégies de réduction. D’autre part, nous avons conçu un outil d’auto-évaluation pour mesurer et réduire l’impact carbone de vos mesures de sécurité, présenté ci-dessous. Nous avons récemment été rejoints par l’ADEME (Agence de la transition écologique), qui identifie également la cybersécurité comme un domaine d’action clé.

Cet article détaille la méthodologie utilisée. Il offre un premier cadre pour quantifier votre impact environnemental, et trouver des pistes d’actions pour le réduire.

Identifier les mesures de sécurité les plus émettrices

Les résultats de notre étude invalident plusieurs clichés : les pratiques cyber les plus gourmandes en énergie et en ressources ne sont pas toujours les plus évidentes…

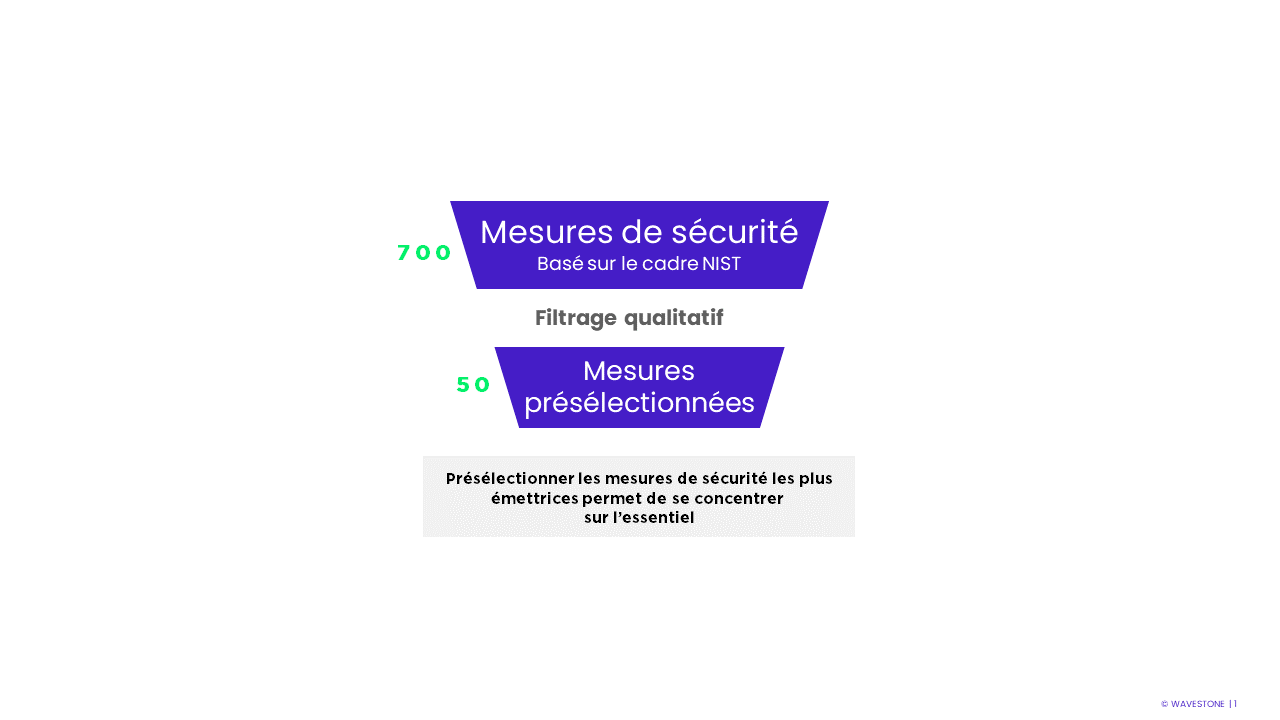

Pour garantir une analyse exhaustive et universelle, notre étude s’appuie sur les standards internationaux, notamment le NIST (National Institute of Standards and Technology). Parmi 700 recommandations tirées du NIST, nous avons sélectionné les 50 mesures de sécurité les plus carbonées, en fonction du « score d’émission » de chacune.

Trois questions ont permis de calculer ce score d’émission pour chaque mesure de sécurité, en tenant compte de la ventilation de l’empreinte carbone du numérique établie par l’étude ADEME/Arcep sur l’impact environnemental du numérique.

• Cette mesure nécessite-t-elle l’utilisation d’un nombre important de terminaux ?

• Cette mesure nécessite-t-elle l’utilisation d’un nombre important de serveurs ?

• Cette mesure nécessite-t-elle l’utilisation d’un nombre important d’équipements réseau et de bande passante ?

Si une mesure de sécurité répond positivement à un de ces trois critères, vous pouvez la considérer comme étant à analyser.

Download (FR)

vnd.openxmlformats-officedocument.spreadsheetml.sheet · 206KO

Learn moreChiffrer les émissions de chaque mesure de sécurité

Après avoir identifié les mesures de sécurité les plus émettrices, vous devez estimer leurs émissions réelles de gaz à effet de serre (GES). Cette estimation s’appuie sur la norme ISO 14069 et se concentre sur les émissions générées par la fabrication et l’utilisation des terminaux utilisateurs, des serveurs et des équipements des data centers, l’utilisation des data centers, les services Cloud, ainsi que les déplacements aériens et ferroviaires de l’équipe cybersécurité.

L’étude exclut les autres impacts environnementaux (sur la biodiversité, la raréfaction des ressources naturelles, la pollution de l’air, etc.) car les indicateurs qui permettent de les mesurer sont moins fiables. Les émissions de gaz à effet de serre donnent un aperçu suffisamment représentatif de l’empreinte environnementale.

L’estimation des émissions nécessite de travailler sur deux axes en parallèle.

1. La collecte de données du système d’information : nombre de serveurs hébergeant des solutions de sécurité, de pare-feu, de kilomètres parcourus en avion et en train par les équipes cyber, etc.

2. La collecte de facteurs d’émissions : valeurs moyennes de GES émis pour la production ou l’utilisation d’un bien ou d’un service. Par d’exemple, la fabrication d’un poste de travail est estimée à 232 kg de CO2eq, en prenant pour référence l’étude statistique de Boavizta de 2022.

Cette collecte varie naturellement en fonction de votre environnement et de la maturité de votre organisation. C’est l’étape la plus complexe à mettre en œuvre ; n’hésitez pas à vous rapprocher des équipes Green IT pour cette phase d’évaluation.

Les entreprises avec des infrastructures majoritairement on-premise auront un accès plus direct aux données nécessaires.

Ces informations sont souvent disponibles en interne – une fois les bons interlocuteurs trouvés. Cette proximité offre une granularité relativement fine dans l’évaluation des équipements et infrastructures : caractéristiques des serveurs, modèles et puissance des postes de travail… Pour obtenir des facteurs d’émission pertinents, vous pouvez utiliser comme base de référence les standards établis par des organismes comme l’ADEME (Agence de la transition écologique en France) ou Boavizta (groupe de travail inter-organisations dédié à l’évaluation des impacts environnementaux du numérique des organisations).

L’accès à des données précises et fiables peut être complexe, notamment pour le Cloud public, car les fournisseurs ne sont pas toujours transparents sur l’impact environnemental lié à l’utilisation de leurs solutions. Dans un premier temps, contactez votre fournisseur de Cloud pour obtenir des détails sur les infrastructures qui sous-tendent votre activité (comme le nombre de serveurs physiques ou virtuels ou le nombre d’équipements réseaux). Si vous n’arrivez pas à obtenir ces informations, vous pouvez envisager l’utilisation d’un ratio monétaire comme celui du Carbon Disclosure Project. Il permet d’estimer les émissions moyennes liées à l’investissement de 1000€ dans des services Cloud.

Réduire l’impact environnemental de vos pratiques cyber

Vous avez désormais une vision globale des émissions liées à la cybersécurité au sein de votre entreprise. Maintenant, regardons comment les réduire !

Parmi les mesures de sécurité présélectionnées, commencez par identifier les dix qui totalisent le plus d’émissions de gaz à effet de serre. Vous pouvez alors les cartographier en fonction du niveau d’émission et de la couverture du risque. Cette approche permet d’identifier des actions avec une forte empreinte carbone, mais un niveau de couverture du risque relativement faible.

Une fois cette cartographie réalisée, organisez des ateliers pour explorer des moyens de réduire les émissions GES sans impact sur la sécurité. Listez les actions retenues et calculez leur potentiel de diminution. Vous obtenez alors une liste des actions prioritaires à mettre en place.

Si vous cherchez à démarrer avec quelques mesures clés, référez-vous à notre liste des quatre actions qui permettent de réduire votre impact environnemental tout en conservant un niveau de risque équivalent.

Passer à l’action et partager ses résultats

Avec notre outil d’auto-évaluation, nous souhaitons contribuer aux discussions autour de l’impact environnemental de la cybersécurité. Cette démarche, initiée au sein du Campus Cyber, s’adresse à toutes les organisations qui souhaitent imaginer de nouvelles pratiques plus responsables et plus durables.

Vous avez suivi la méthodologie et vous avez des résultats ? Pour partager vos enseignements et enrichir la méthode, n’hésitez pas à prendre contact avec nous.

L’ambition du Campus Cyber et de Wavestone, récemment rejoints par l’ADEME, est que cette méthodologie soit un premier pas vers une prise en compte de la transition écologique dans les enjeux cyber. Si vous souhaitez vous mobiliser au sein du groupe de travail du Campus pour faire évoluer les pratiques de cybersécurité vers plus de sobriété, rejoignez le groupe de travail du Campus Cyber.